金交所业务如何对付黑客(证券账户被利用洗钱)

继冲击波病毒、熊猫烧香病毒爆发之后,5月12日爆发的全球比特币勒索事件再次让全社会深刻意识到安全的重要性.相关部门也对此感到震惊。

事实上,安全从来就没有一劳永逸这一说。针对WannaCry蠕虫病毒的补丁打了,但并不意味着下一次其他某某病毒来就能幸免于难。

我们特别采访了阿里云安全专家杜鹏,梳理了一下企业应对风险的四个正确姿势。

一、遇到异常邮件千万不要点,否则电脑可能全部被加密

事实上,邮件附件攻击才是黑客最常用的勒索方式。可以说,这也是企业白领办公时面临的最大风险之一。

攻击邮件的特征如下:发件人都是陌生人,含有doc或zip文件作为附件,主题或附件名通常包含invoice,inquiry,order,resume,remittance,quote等欺骗性描述。

如果点击了类似的邮件中的链接或者附件,整个电脑文件会被立刻加密。想要重新获得电脑中含有的重要数据,必须支付赎金。

解决办法:

1、 不要轻易点开异常邮件。

2、 使用云端邮件,并通过在线预览的方式查看附件,进一步减少风险。

二、MongoDB等开源软件服务裸奔在互联网,敏感数据全部暴露

从去年年末开始,MongoDB 数据库勒索事件就时有曝光。原因是,由于企业的配置疏忽,任何人可不通过认证直接访问某些MongoDB数据库。虽然MongoDB新版本修复了这个问题,但仍然有数量众多的数据库管理者没来得及更新。这给了黑客可乘之机。

阶段性统计,遭到入侵、勒索的数据库超过了33,000个,并且这一数字还在不断上升中。

解决办法:

1、做好访问认证。打开你的MongoDB配置文件(.conf),设置为auth=true

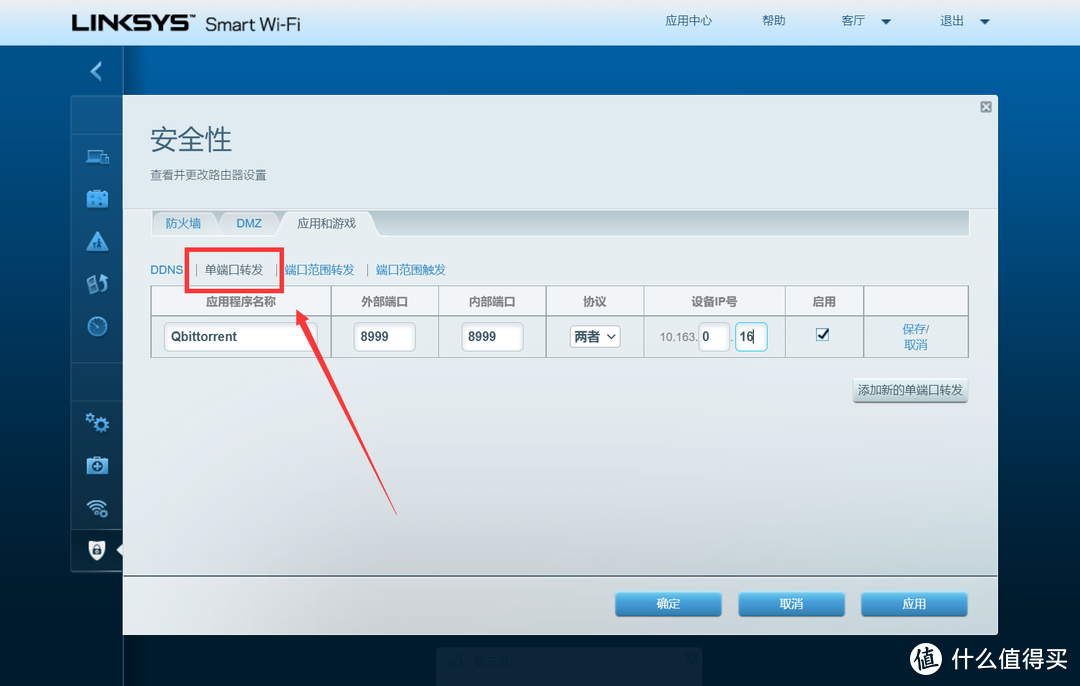

2、做好防火墙设置。建议管理者关闭27017端口的访问。

3、Bind_ip,绑定内网IP访问。

4、做好升级。请管理者务必将软件升级到最新版本。

三、企业摄像头变成全球直播,参与全球网络大破坏

物联网让我们的日常生活更加智能、便捷,也让安全风险升级。过去,僵尸网络主要是感染控制电脑和服务器。但近年来,越来越多僵尸网络开始瞄上网络摄像头等IOT硬件设备。

2016年开始,由恶意软件Mirai组织的僵尸网络成为黑客DDoS攻击的主力,该僵尸网络遍布世界上160多个国家,通过Mirai感染网络摄像头等IOT设备后向企业发动大规模的DDoS攻击。

有报告称,亚洲的僵尸网络占到了61.15%,其次是欧洲,占到14.97%。

解决方法:

1.避免在联网设备上设置默认密码

2.禁用通用即插即用(UPnP)的功能

3.禁止通过Telnet(实现远程联接服务的标准协议)远程管理设备

4.及时更新软件补丁

四、代码上传到Github后,内网却挂了

拥有140多万开发者用户的Github是世界上最流行的开源代码库以及版本控制系统。开源给程序员带来便捷,但可能一个在Github上的疏忽也可能引发企业的灾难。

原来,黑客善于利用搜索引擎抓取到Github代码库里边的敏感数据。比如邮件配置信息、数据库配置信息、FTP配置信息、SVN配置信息And so on。

曾有黑客从github上拿到了一个某手机厂商员工童鞋的邮箱和密码,然后登陆邮箱,继而社工得到了内网VPN账号。如此一来,这家企业的内网环境一览无遗。

数据信息的安全问题关乎企业声誉、公众信任感、经济利益、生死存亡,企业数据信息的安全程度将会影响企业的外部竞争力。

解决方案:

1、 提高员工的信息安全意识

2、 严格贯彻企业内部的信息安全规范,对于敏感数据的管理设定规则,并加强审计。

总结

网络带来生产力也容易被利用导致巨大损失,解决之道唯有提升安全意识:

1. 数据备份与恢复:备份,备份,再备份;不管是不是被攻击,常规数据做好备份是企业和个人的最低成本的解决之道。

2. 对于大部分企业网络而言,它们的网络安全架构是“一马平川”的,在业务块之前,很少有业务分区分段。但随着业务的增长和扩容,一旦发生入侵,影响面会是全局的。在这种情况下,通过有效的安全区域划分、访问控制和准入机制可以防止或减缓渗透范围,可以阻止不必要的人员进入业务环境。

3. 安全是动态的对抗的过程,就跟打仗一样,在安全事件发生之前,我们要时刻了解和识别外部不同各类风险,所以做安全的思路应该从防止安全入侵这种不可能的任务转到了防止损失这一系列的关键任务上,防范措施必不可少,但是基于预警、响应的时间差也同样关键。而实现这种快速精准的预警能力需要对外面的信息了如指掌,切记“盲人摸象”,所以建立有效的监控和感知体系是实现安全管控措施是不可少的环节,更是安全防护体系策略落地的基础条件。比如采用阿里云的态势感知。

4. 不轻易使用不熟悉的开源软件。开源软件的优势在于代码公开,但也意味着黑客也知道,这就需要比黑客还熟悉了解才能用好它。

黑客24小时在线接单网站_黑客app提现网站免费私人接单平台

黑客24小时在线接单网站_黑客app提现网站免费私人接单平台